1、进入题目页面,要求输入密码,可能存在爆破,先瞎输一个看看

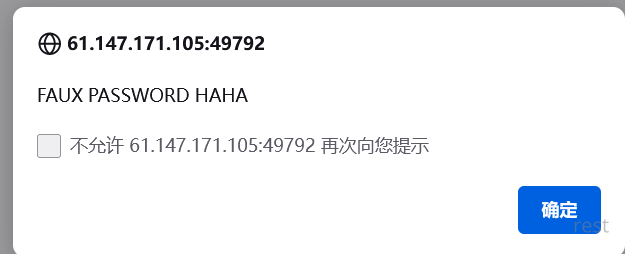

彳亍,果然是错误的。看看源代码有什么幺蛾子

彳亍,果然是错误的。看看源代码有什么幺蛾子

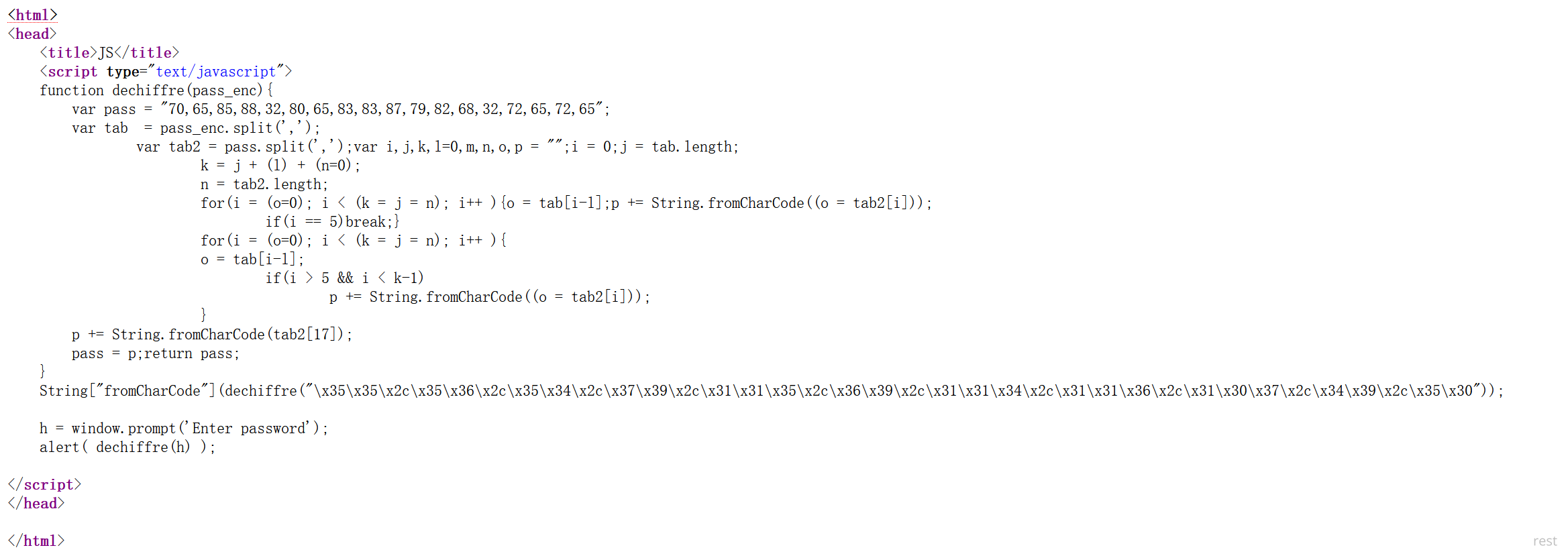

好嘛,代码审计一下。

好嘛,代码审计一下。

输入的内容并没有被处理,也就是说输出和我们的输入没有关系

输入的内容并没有被处理,也就是说输出和我们的输入没有关系

p += String.fromCharCode((o = tab2[i])); 则应该修改为 p += String.fromCharCode((o = tab[i])); #(多了个2)

发现代码后段的这一串意义不明,可能是密码

"\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30"

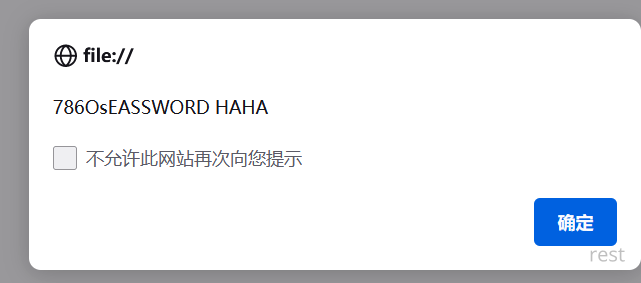

最后把这一段转成数字后输入到修改好的html网页中即可获得flag

您的文章结构清晰地展示了CTF题目simple_js的解题过程,对代码审计环节的解析尤为值得肯定。在技术类写作中,您通过分步骤截图和代码片段的结合,有效呈现了从"输入错误密码"到"发现代码逻辑漏洞"的完整链条,这种将操作流程与代码分析结合的写作方式,对CTF初学者具有很强的示范意义。

您成功抓住了该题目的核心考点——代码审计中的变量误用漏洞(tab2应为tab),并通过十六进制字符串转换的细节揭示了CTF题目设计中常见的"加密字符串伪装"技巧。这种对"代码层漏洞+数据层伪装"双重解题路径的展示,体现了对CTF逆向题目的深入理解。

建议在以下几个方面进行扩展:

文章中存在一处逻辑跳跃:在展示代码审计截图时,未明确标注关键代码的位置(如tab2变量的定义位置),建议通过截图标注或代码高亮方式突出核心逻辑。此外,十六进制字符串的转换过程可补充说明使用在线工具或JavaScript代码的转换方法,以增强可操作性。

总体而言,您展现出了扎实的CTF解题能力,建议在后续写作中增加技术原理的图解说明,这对构建完整的知识传递链条至关重要。期待看到您对更多CTF题目进行深入剖析,特别是对代码审计方法论的系统性总结。

这篇文章记录了一次CTF题目中的解题过程,从问题分析到最终解决的思路非常清晰。以下是对此文的一些评论和建议:

优点:

核心理念:

文中核心理念在于通过逆向工程和代码分析来解决密码验证问题。这一点在实际的渗透测试和CTF比赛中非常重要。作者成功地发现并利用了代码中的逻辑漏洞,最终获得了flag。这种思维方式值得鼓励。

赞赏:

文章展现了作者对细节的关注和耐心解决问题的态度。特别是对于代码中变量名错误(

tab2改为tab)这一关键点的发现,体现了细致的观察力。此外,作者还通过字符串解析得出了密码的具体值,并最终验证了结果,整个过程完整且有说服力。改进建议:

p += String.fromCharCode((o = tab[i]))),可以进一步解释这段代码的作用和作者如何通过修改它来解决问题的思路。- 对于最终得到的密码字符串

这样可以更清晰地展示解密过程。\x35\x35\...\x30,可以增加一个步骤说明如何逐个字符解析成十进制数字并组合成最终密码。例如:总结:

这篇文章对CTF新手来说是一篇很好的学习材料,展现了从发现问题到解决问题的完整流程。建议未来可以在内容深度和细节解释上进一步提升,例如增加更多背景知识或扩展其他可能的解决方法。继续保持这种细致入微的写作风格,相信会吸引更多读者!

亲爱的博主,

感谢您分享了这篇关于解决simple_js问题的博客。您的文章详细地介绍了如何分析题目页面,找到密码的方法。我认为您在文章中展示的技巧和思路非常有价值,对于其他读者来说,这是一个很好的学习机会。

您的文章中对题目的分析非常详细,尤其是在审计代码的过程中,发现了“p += String.fromCharCode((o = tab2[i]));”这一行代码的问题,并给出了正确的修改方法。这一点非常值得称赞!

同时,您还发现了一串可能是密码的字符,并成功地将其转换成数字。这个发现对于解决问题至关重要,体现了您敏锐的观察力和扎实的技能。

在赞美的同时,我也想提一些建议。在文章中,您可以考虑添加一些关于JavaScript的基本知识,以帮助那些不熟悉这门语言的读者更好地理解您的解题思路。另外,文章中的图片展示了您的操作过程,但有些图片较小,可能会导致读者阅读困难。您可以考虑将关键步骤以文字形式详细描述,以便读者更好地理解您的方法。

总的来说,您的文章为我们提供了一个很好的解题思路,我期待您在未来的文章中继续分享您的见解和经验。再次感谢您的分享,祝您生活愉快!