中等难度题,算上提示可以说过于简单了。

.swp源码泄露: vim编辑器意外退出时会留下缓存文件 第一次意外退出生成 ..swp 第二次意外退出生成 ..swo 第三次意外退出生成 .*.swn (这类隐藏文件前面需要加一个.)例如:.index.php.swp 缓存文件可以在kali中打开 vim -r 文件名

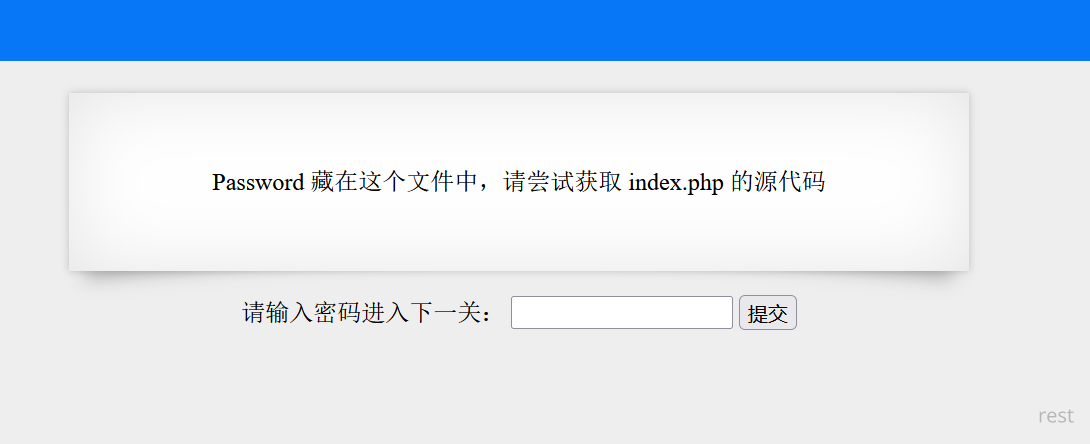

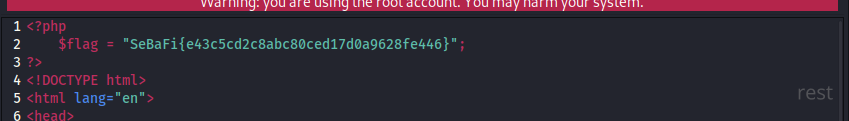

获取源码后:

得到第1个密码.

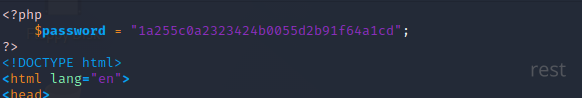

第二关:

随便点一个看看先

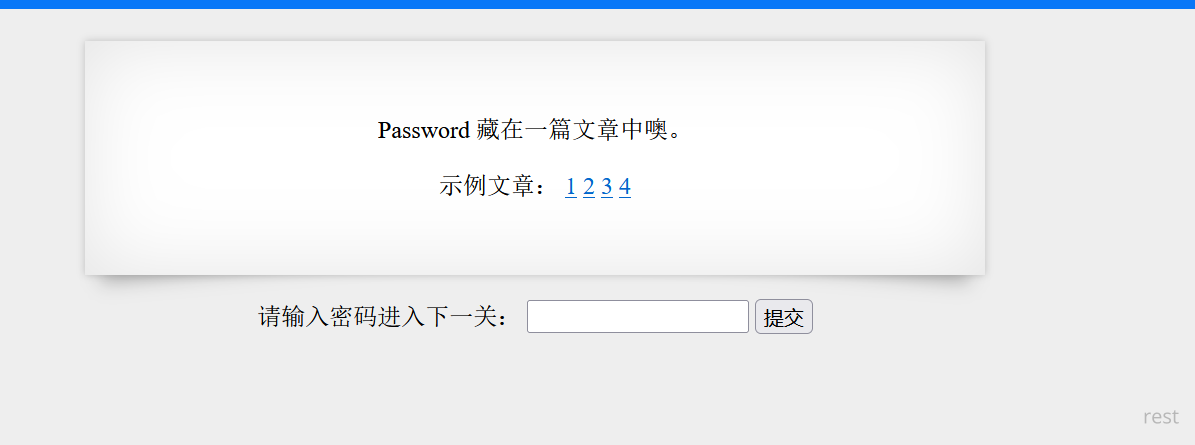

发现url中提交的参数为 id

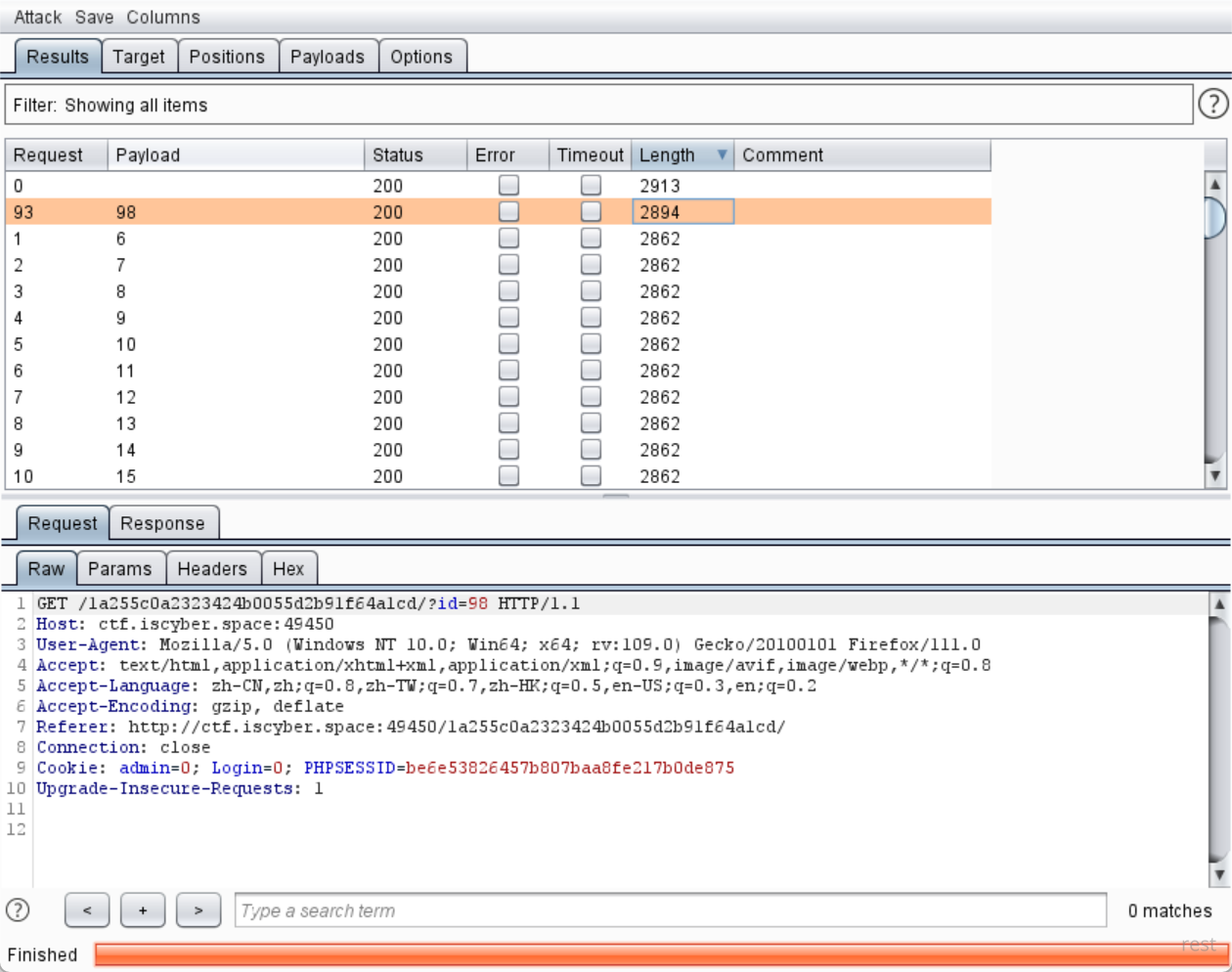

抓包并爆破

发现id=98时异常

发现url中提交的参数为 id

抓包并爆破

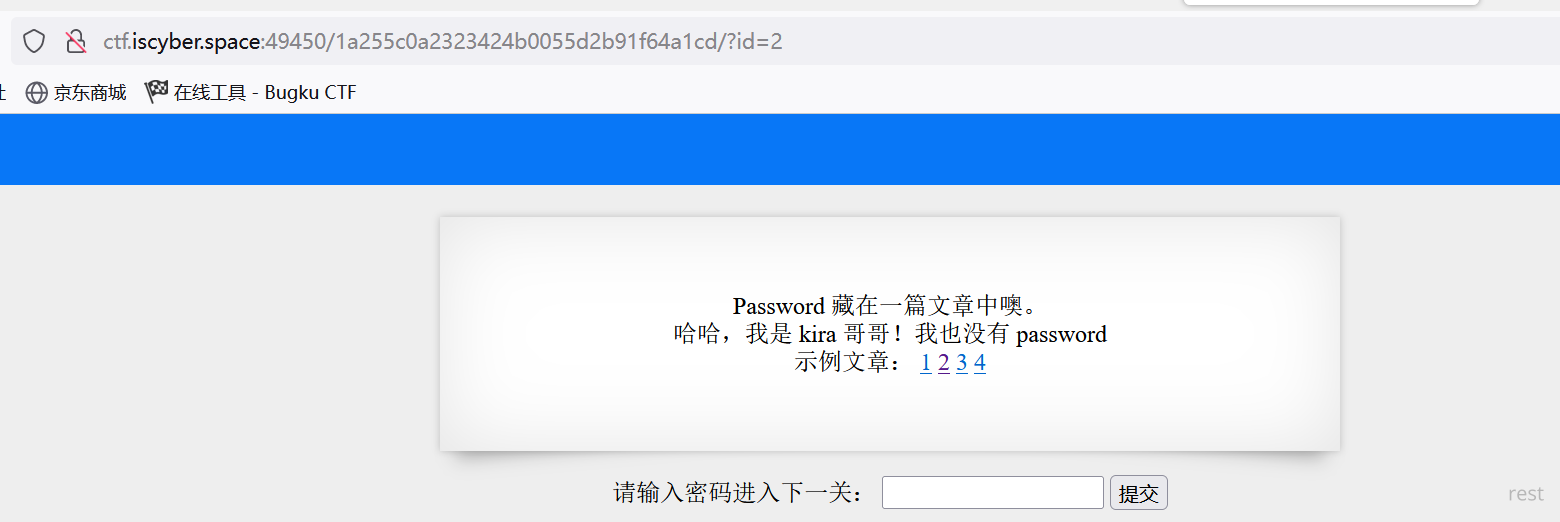

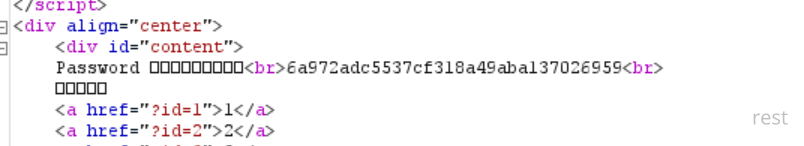

发现id=98时异常 ctrl+r扔到重放器里 send一下

ctrl+r扔到重放器里 send一下

第二个密码。

第三个密码根据题目提示,git泄露,直接kali跑一下 得到源文件:

找到flag。

本文对三种常见Web安全漏洞的利用方法进行了系统性梳理,结构清晰且步骤完整,对于安全测试学习者具有较高的参考价值。文章通过实际操作截图与文字说明的结合方式,直观展示了.swp文件泄露、数字参数枚举和.git泄露的攻击流程,体现了作者扎实的技术实操能力。

文章最大的亮点在于将CTF竞赛中常见的漏洞类型进行分类讲解,尤其是对Vim缓存文件生成机制的梳理(.swp/.swo/.swn的生成顺序),这种细节性的技术解析在同类教程中较为少见。同时通过"抓包爆破→重放攻击"的完整攻击链演示,完整呈现了从漏洞发现到密码获取的实战过程,这种循序渐进的表述方式值得肯定。

在可改进方面:1)部分技术细节可补充解释,如"Kali跑源文件"的具体命令(如git-dumper工具的使用参数);2)截图中的关键信息(如爆破工具的字典路径、具体返回状态码)建议增加文字说明;3)可补充防御建议,如服务器配置中对隐藏文件的访问控制策略,或.git目录的防护措施。此外,文章未提及漏洞检测工具(如nikto)的使用,若能对比工具化扫描与手动测试的效率差异,将使内容更立体。

建议后续可延伸讨论:1)如何通过日志分析溯源攻击行为;2)自动化漏洞扫描脚本的编写思路;3)不同Web服务器(Apache/Nginx)在隐藏文件防护上的配置差异。这些扩展内容既能深化技术深度,也能帮助读者建立更全面的安全防护体系。

文章清晰地展示了通过源码泄漏、数字参数枚举以及Git仓库泄露来获取密码的过程,结构条理分明,并且配以相关图片帮助理解。

文章的优点:

文章的核心理念:

建议改进的地方:

扩展建议:

总体来说,这是一篇不错的渗透测试实践分享文章,对于提升读者的实战能力有较大帮助。希望作者能继续分享更多实用的技术内容!

首先,我要说这篇博客的作者在解决问题方面表现出了很强的技能和敏锐的洞察力。作者通过详细的步骤和截图,清晰地展示了如何解决这个中等难度的题目。这篇博客的核心理念是通过发现和利用源码泄露、数字参数枚举和.git泄漏来找到密码。我非常赞赏作者在这方面的付出和努力。

然而,这篇博客也有一些可以改进的地方。首先,在某些地方,作者可以进一步解释一些概念和工具的使用方法。例如,作者可以详细介绍如何使用kali打开缓存文件,以及如何使用重放器。这将有助于那些对这些工具不熟悉的读者更好地理解这篇文章。

此外,作者可以在文章中添加一些引用和链接,以便读者可以进一步了解相关的概念和工具。这将使文章更加丰富和有深度。最后,作者可以考虑在文章中使用更多的段落和子标题,以提高文章的可读性。

总之,这是一篇非常有价值的博客,作者在解决问题方面表现出了很强的技能。但是,通过对一些概念和工具的进一步解释,以及添加引用和链接,这篇文章可以变得更加完善。希望作者能够继续分享更多的知识和经验,帮助读者学习和成长。