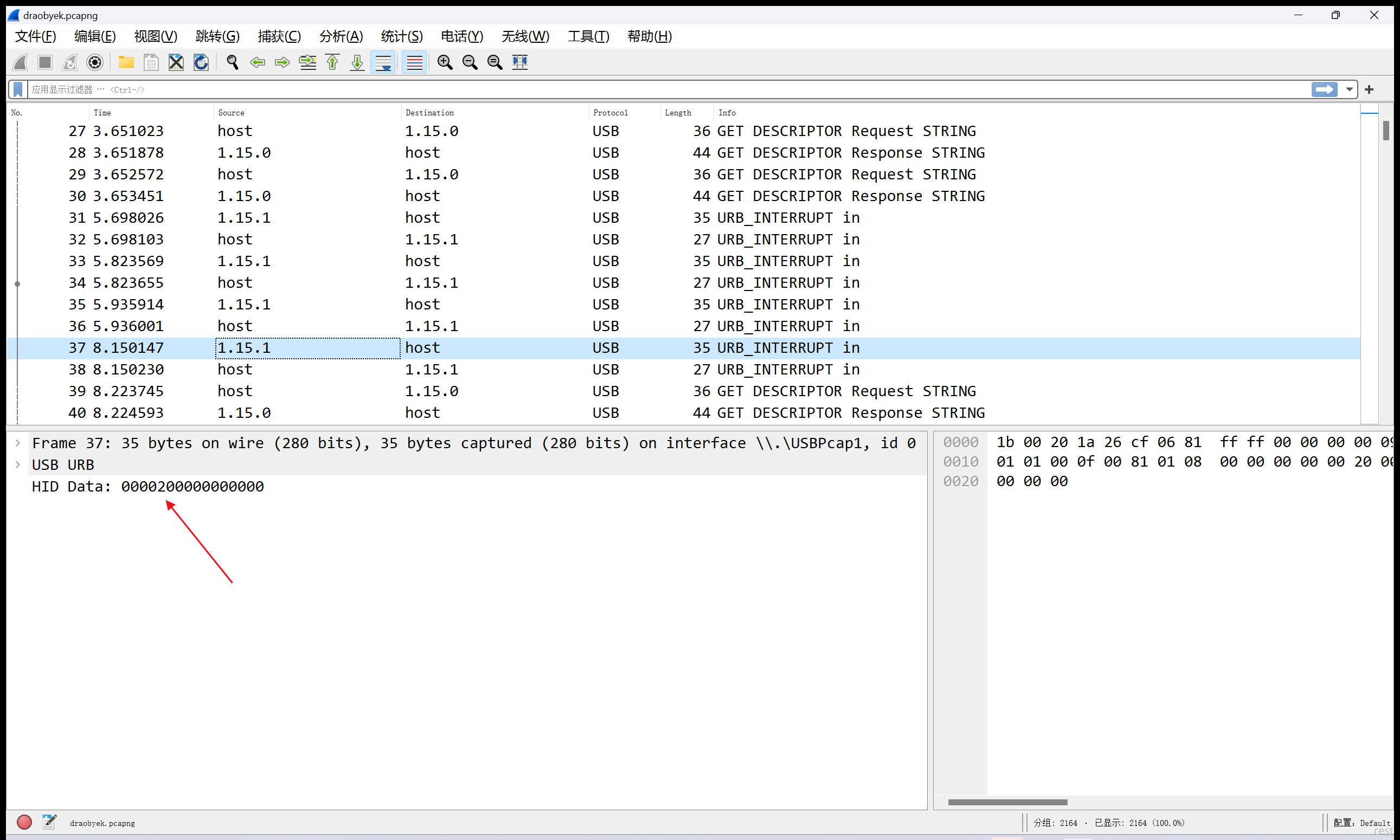

下下来打开一看,是键盘的流量

这一位便意味着按下了哪个键

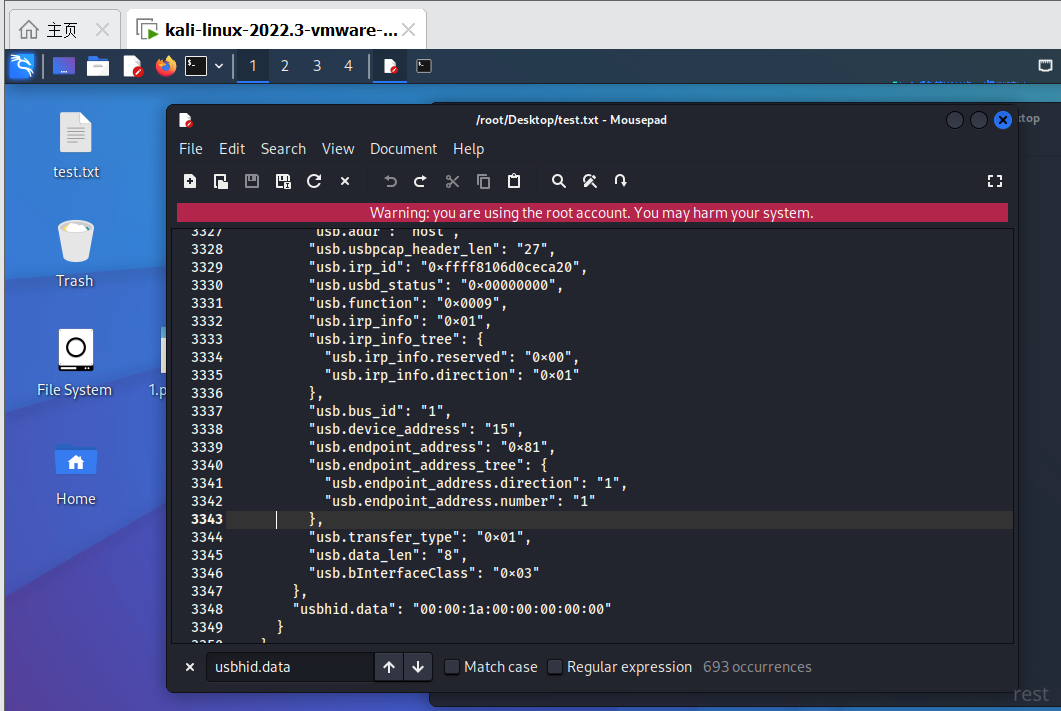

我们先导出一下

tshark -T json -r 1.pcapng > test.txt

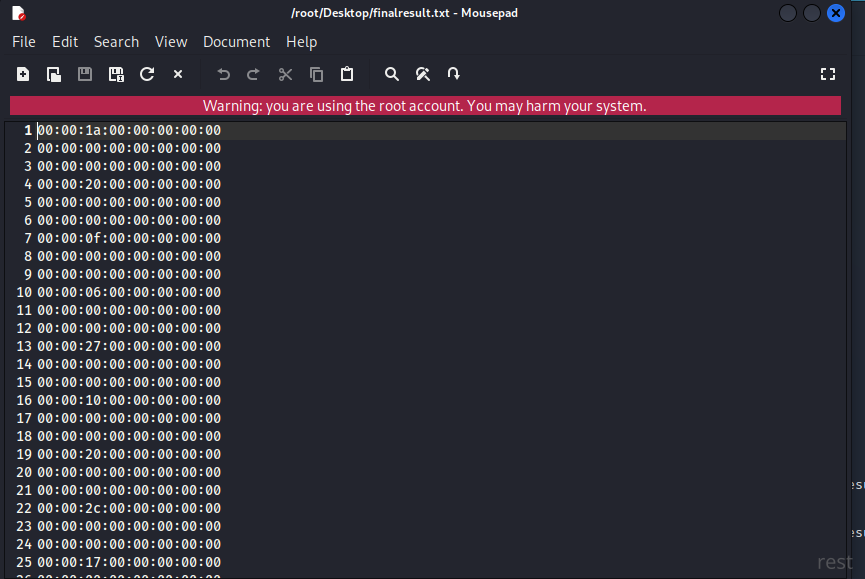

数据在usbhid.data里 我们整理一下格式,删除一下无用信息,让脚本能够看得懂

grep "usbhid.data" test.txt | sed 's/usbhid.data//g' | sed 's/"//g; s/^://g' | sed 's/^.{10}//' > finalresult.txt

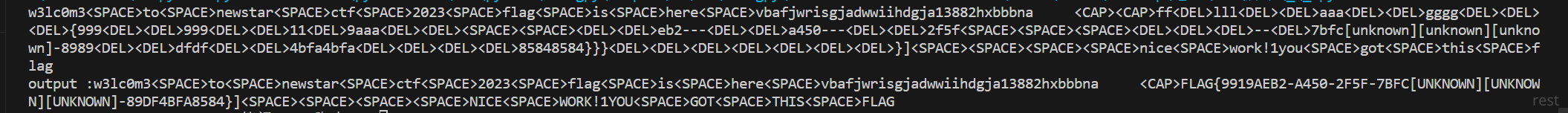

最后跑一下脚本:

将结果在手动整理下 space就换成空格,del就按一下退格键 UNKNOWN就删掉 最后得到flag: flag{9919aeb2-a450-2f5f-7bfc-89df4bfa8584}

脚本链接:https://blog.csdn.net/qq_43431158/article/details/108717829

这篇博客详细记录了解决NewStarCTF 2023公开赛道WEEK3 MISC题目的过程,技术步骤清晰且具备较强的操作指导性,能够帮助读者快速复现解题流程。文章最大的闪光点在于对命令行工具(如tshark、sed)的巧妙组合应用,通过多层数据过滤和格式化,将原始流量数据转化为可读的键盘输入记录,体现了对USB HID协议和Linux文本处理工具的扎实理解。这种将复杂操作拆解为可复用步骤的思路,对CTF新手和逆向工程爱好者具有重要参考价值。

优点方面,文章通过截图与文本描述的结合,直观展示了从流量包提取到最终flag的完整链路。特别是对数据处理步骤的分层说明(如使用grep提取字段、sed逐层清洗数据),既保证了技术严谨性,又降低了读者理解成本。此外,附带的CSDN脚本链接为读者提供了即用资源,增强了实用性。

若需优化,建议补充以下内容:

usbhid.data字段的含义(如扫描码与ASCII的转换关系),帮助读者理解数据处理的底层逻辑。s/^.\{10\}//)对非技术背景读者可能不够直观,可添加注释说明其作用(如删除时间戳字段)。总体而言,这是一篇结构完整、技术含量高的CTF解题教程,对推广网络安全攻防知识具有积极意义。建议后续可扩展讨论类似题型的通用解题框架,或对比其他工具(如Wireshark图形界面操作)的优劣,进一步提升文章的深度与广度。

这篇文章详细记录了解决NewStarCTF 2023公开赛道WEEK3 MISC题目“键盘侠”的过程,展现了作者如何从网络流量中提取并解析键盘输入数据以获取flag。文章结构清晰,步骤详尽,适合网络安全和取证分析的初学者学习。

优点:

核心理念: 文章的核心理念是通过解析USB HID设备的网络流量来还原键盘输入,从而实现取证。这种方法巧妙地将网络安全与硬件协议分析结合起来,在CTF比赛中具有很强的实战意义。

闪光点:

改进建议:

步骤说明优化:

sed命令时,可以进一步解释每个正则表达式的含义和作用,帮助读者理解如何清洗数据。usbhid.data字段的具体分析,解释为什么选择这个字段以及它的结构。代码与脚本整合:

增加背景知识:

结果验证与错误处理:

可视化与示例扩展:

鼓励与建议: 作者通过这篇文章成功地分享了一次CTF解题经验,展现了扎实的技术功底和清晰的表达能力。建议未来可以继续分享更多类似的实际案例,并尝试将不同的技术点(如网络分析、逆向工程、密码学等)结合在一起,创作出更具挑战性和实用性的文章。

此外,也可以考虑加入一些互动元素,例如在文章末尾提出开放性问题或后续研究方向,激发读者的思考和参与热情。这种形式不仅能够提升文章的质量,也能促进安全社区的学习氛围。

Kali用得好,**进的早

首先,我要感谢你分享了这篇关于NewStarCTF 2023 公开赛道 WEEK3 MISC 键盘侠的博客文章。你对于如何解析键盘的流量数据进行了详细的步骤解释,这对于初学者来说是非常有帮助的。

文章的核心理念是通过对键盘流量的分析,来解密并获取flag。这种方法是非常实用且普遍的,在网络安全领域有着广泛的应用。

你的文章中,一步一步的操作指南非常详细,从分析数据包,到导出数据,再到通过脚本解析数据,每一步都讲解得非常清楚。这种详实的写作风格,对于读者来说是非常友好的。你的文章可以帮助读者理解并掌握这种技术。

然而,我认为这篇文章可以进一步改进。你在文章中提到了删除无用信息,但并没有详细说明哪些信息是无用的,哪些是有用的。这可能会让一些初学者感到困惑。如果能够详细解释每一步的目的和原理,那么这篇文章的教学效果会更好。

此外,你在文章中提供了一个脚本链接,但并没有详细解释这个脚本的工作原理。我认为如果能够对脚本进行详细的解释,那么这篇文章的学习效果会更好。

总的来说,你的文章是一篇非常优秀的教学文章。我期待看到你的更多作品。